根據 WIRED 的報導,儘管特斯拉在最新車型中導入 UWB 超寬頻技術的手機鑰匙,該技術被認為是對抗「中繼攻擊」的解決方案,但研究人員發現,駭客依然可以透過廉價的無線電進行中繼攻擊,在幾秒鐘內盜走汽車。

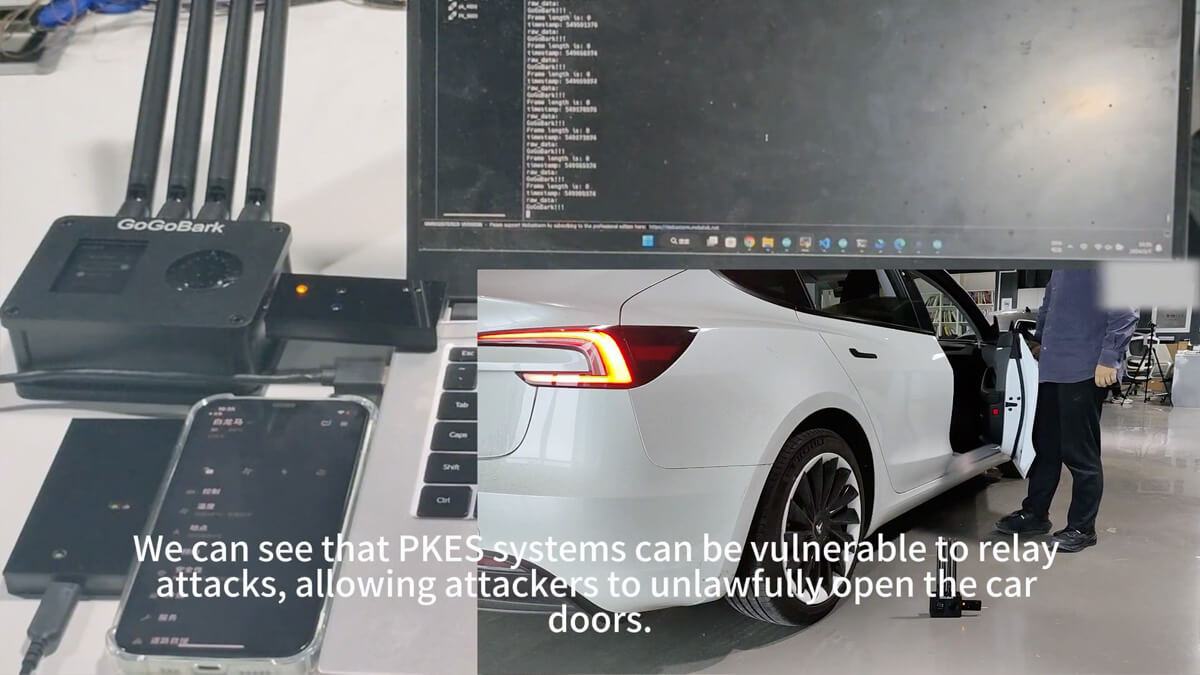

北京汽車網絡安全公司 GoGoByte 的研究人員在影片中展示,他們如何對最新的特斯拉 Model 3 進行中繼攻擊。儘管該車型已升級到 UWB 超寬頻技術的無鑰匙進入系統,研究人員仍然能夠使用不到 100 美元的無線電設備在遠距離解鎖車輛。

在假設的情境中,竊賊可以利用這種中繼技術,當車主在排隊買咖啡時,透過無線電設備近距離接收並轉發無線鑰匙的訊號,從而解鎖並啟動停放在附近的車輛,而真正的鑰匙可能在數十或數百公尺之外。

特斯拉在 2020 年提交給美國聯邦通訊委員會的文件中表示,將在無鑰匙進入系統中採用超寬頻技術,能更精確測量無線鑰匙或智慧型手機與車輛之間的距離,但並未明確表示特斯拉已使用超寬頻技術來確保車輛安全。

針對 GoGoByte 關於中繼攻擊的研究報告,特斯拉產品安全團隊透過電子郵件回應:這種行為在預料之中,我們目前正在努力提高 UWB 的可靠性。當可靠性改進完成後,我們就會開始實行 UWB 測距功能。

由於 Model 3 的無鑰匙進入系統也控制著駕駛啟動功能,這代表駭客解鎖車門後,也可以成功發動並在幾秒鐘內駕駛離開。除非車主啟用了預設關閉的「駕駛 PIN 碼」功能,啟用後必須在駕駛車輛前輸入 4 位數的驗證碼。

此外,IOActive 的安全研究人員逆向工程了特斯拉的 NFC 協議,展示攻擊者透過智慧型手機近距離讀取車主皮夾或口袋中的卡片鑰匙,藉由藍牙、Wi-Fi 甚至網路傳輸,使另一名攻擊者在遠端藉由 RFID 工具解鎖車主的車輛。

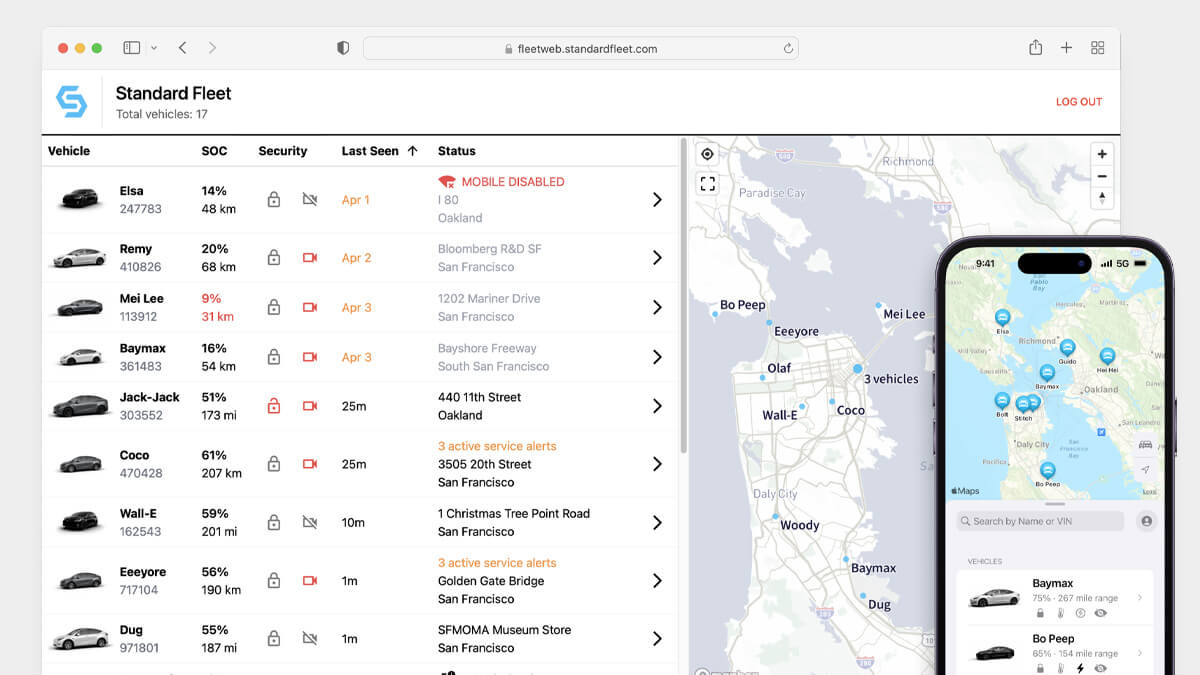

不過,特斯拉車主不需要太過擔心,由於內建 GPS 追蹤以及連網功能,特斯拉被盜的機率遠低於其他品牌。GoGoByte 也指出,與許多其他汽車製造商不同,特斯拉有能力向車輛推送 OTA 更新,藉由超寬頻技術來修復中繼攻擊漏洞。

巧合的是,上週在德拉瓦州林肯市,一名竊賊偷走了一輛特斯拉 Cybertruck。藉由車主透過 Tesla App 提供的定位資訊,警方迅速在附近的道路上找到了竊賊和車輛。雖然嫌犯試圖逃跑,但在經過短暫的追逐後,竊賊意識到無處可逃,最終停車並被警方逮捕。

延伸閱讀

特斯拉加入 AirTag 同款超寬頻技術!UWB 手機鑰匙如何使用?

特斯拉在台推送春季軟體更新!實測 Model S 自動開啟行李廂功能

特斯拉無線鑰匙怎麼用?遙控鑰匙 Key Fob 召喚教學、使用方式

選購特斯拉新車,可使用 TESLAGURU 的推薦連結 於官網訂購,或告知銷售顧問專屬推薦碼「10788」以獲得最新購車優惠,若您即將交付新車,不妨參考 JOWUA 周邊配件。

如果您覺得 TESLAGURU 的文章對您有幫助,歡迎追蹤 LINE TODAY 並訂閱 Google 新聞,未來搜尋用車知識更容易找到相關文章。